Adworld Misc Writeups

记录Adworld Misc的个人writeups.

Banmabanma

解压附件得到斑马斑马.png.

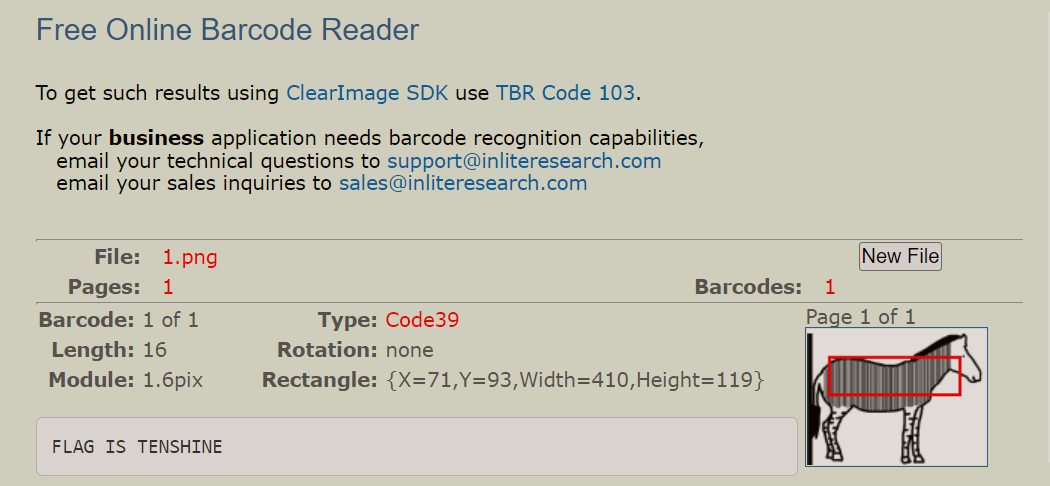

显然, 这是一个条形码, 要使用专门的工具来识别.

把图片扔到Barcode Reader,

Flag: flag{TENSHINE}

适合作为桌面

解压附件得到1.png

图像隐写, 先上StegSolve.

发现Red plane 1藏了一张二维码:

解码得到如下文本:

03F30D0A79CB05586300000000000000000100000040000000730D0000006400008400005A000064010053280200000063000000000300000016000000430000007378000000640100640200640300640400640500640600640700640300640800640900640A00640600640B00640A00640700640800640C00640C00640D00640E00640900640F006716007D00006410007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100715500577C010047486400005328110000004E6966000000696C00000069610000006967000000697B000000693300000069380000006935000000693700000069300000006932000000693400000069310000006965000000697D000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007304000000312E7079520300000001000000730A0000000001480106010D0114014E280100000052030000002800000000280000000028000000007304000000312E707974080000003C6D6F64756C653E010000007300000000 |

编写脚本, 把十六进制字符串转换为文本:

# 1.txt是存放十六进制字符串的文件 |

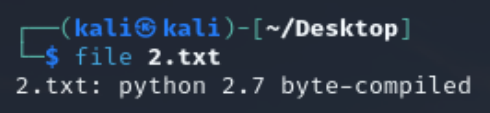

得到的2.txt并非纯文本文件, 用file命令判断文件类型:

file 2.txt |

是个pyc文件, 用python2运行了一下, 什么输出都没有, 意料之中.

使用在线工具反编译:

#!/usr/bin/env python |

还好没再套一层Crypto, 调用flag()就能拿到flag了.

Flag: flag{38a57032085441e7}

这题难度只有1? 本萌新瑟瑟发抖.

心仪的公司

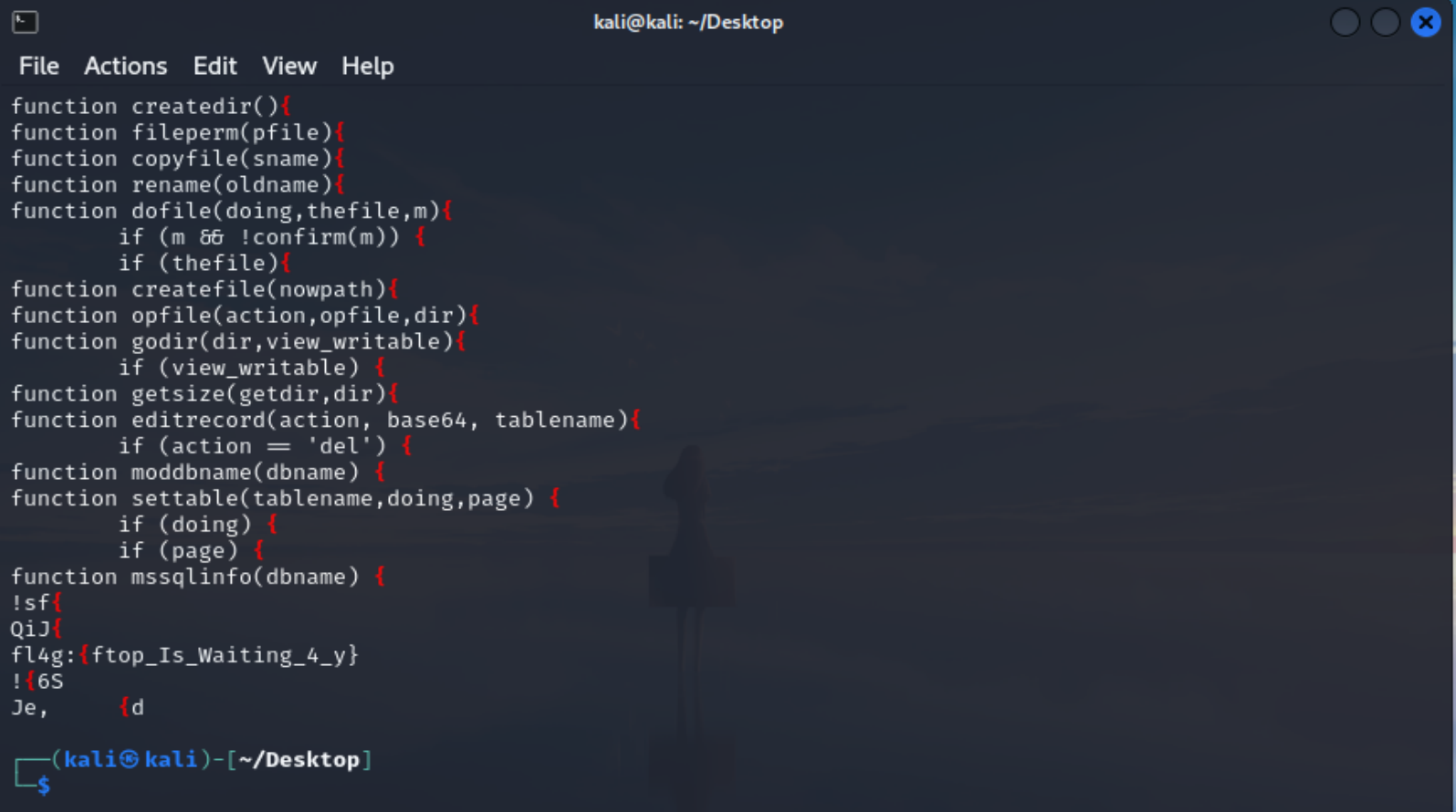

解压附件得到webshell.pcapng.

看来是道流量审计题.

看到那一堆包就头大, 决定先用strings看看有没有什么好玩的字符串.

strings webshell.pcapng | grep { |

没想到, 直接就秒了?

Flag: fl4g:{ftop_Is_Waiting_4_y}

pure_color

附件就是一张图. (以下并非空白界面, 真的有一张白色的图. 建议在Dark Mode下阅读此writeup)

上StegSolve.

切换到Blue plane 0:

这…对吗? 感觉像是假flag啊.

而且还有语法错误.

但提交通过了, 确实是这个flag.

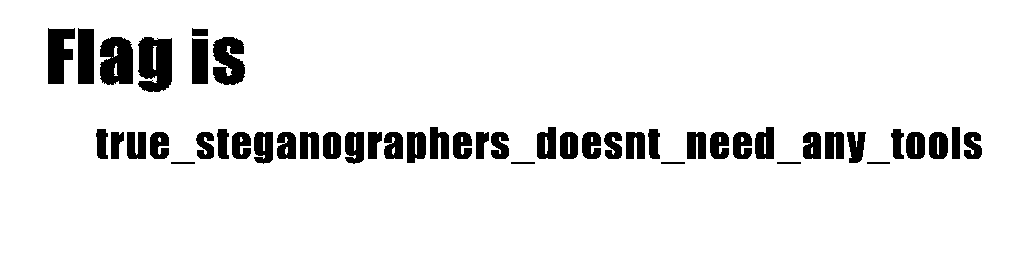

Flag: flag{true_steganographers_doesnt_need_any_tools}

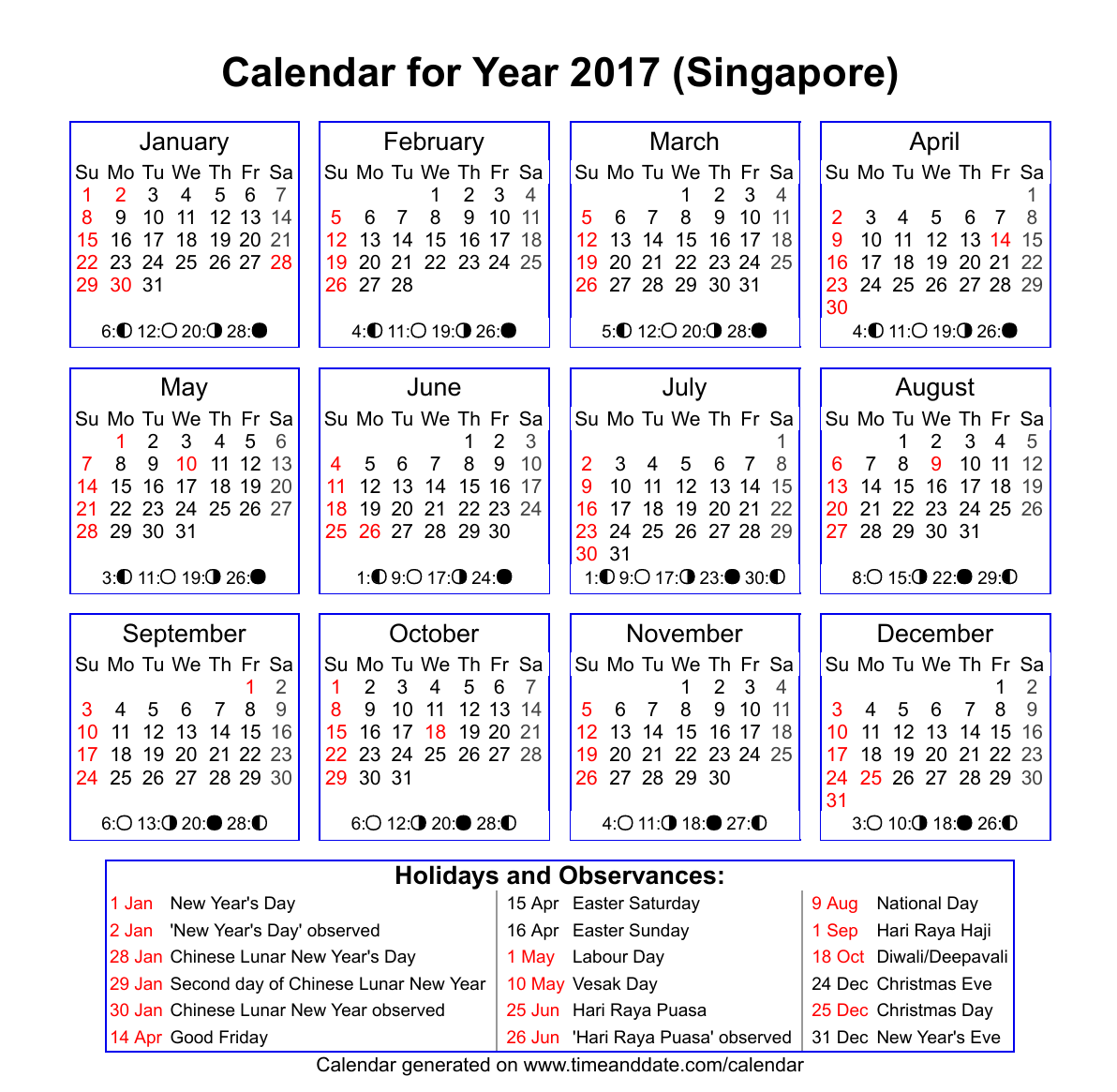

2017_Dating_in_Singapore

题目描述:

01081522291516170310172431-050607132027262728-0102030209162330-02091623020310090910172423-02010814222930-0605041118252627-0203040310172431-0102030108152229151617-04050604111825181920-0108152229303124171003-261912052028211407-04051213192625 |

解压附件得Year 2017 Calendar – Singapore.pdf:

第一眼, 感觉非常诡异:

- 这些乱七八糟的数字是什么意思?

- 给我一张日历干啥?

但再仔细观察就可以发现, 这些数字被-划分为12组, 每组的数字个数都是偶数, 且如果按两位来读取数字, 这些数字的范围在01~31之间.

也就是说, 这些数字很可能代表日期, 第k组表示第k月.

在日历上找出这些日期, 发现是字符画:

Flag: HITB{CTFFUN}

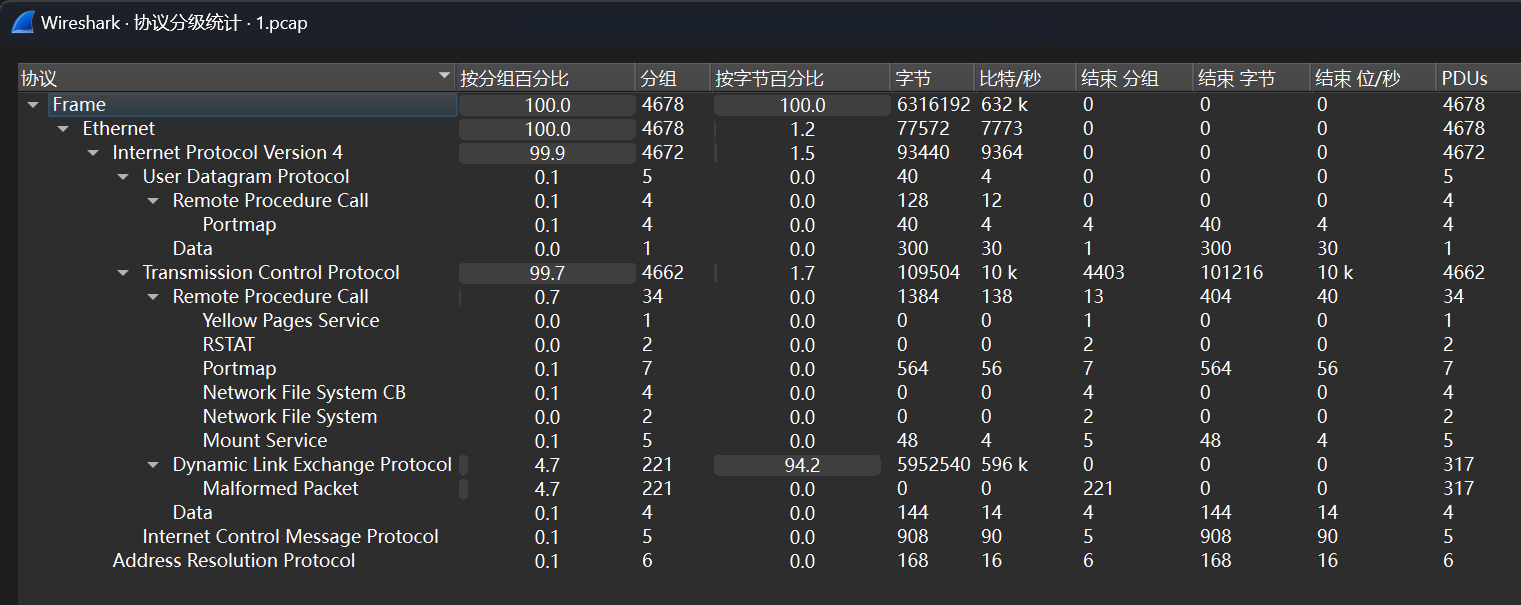

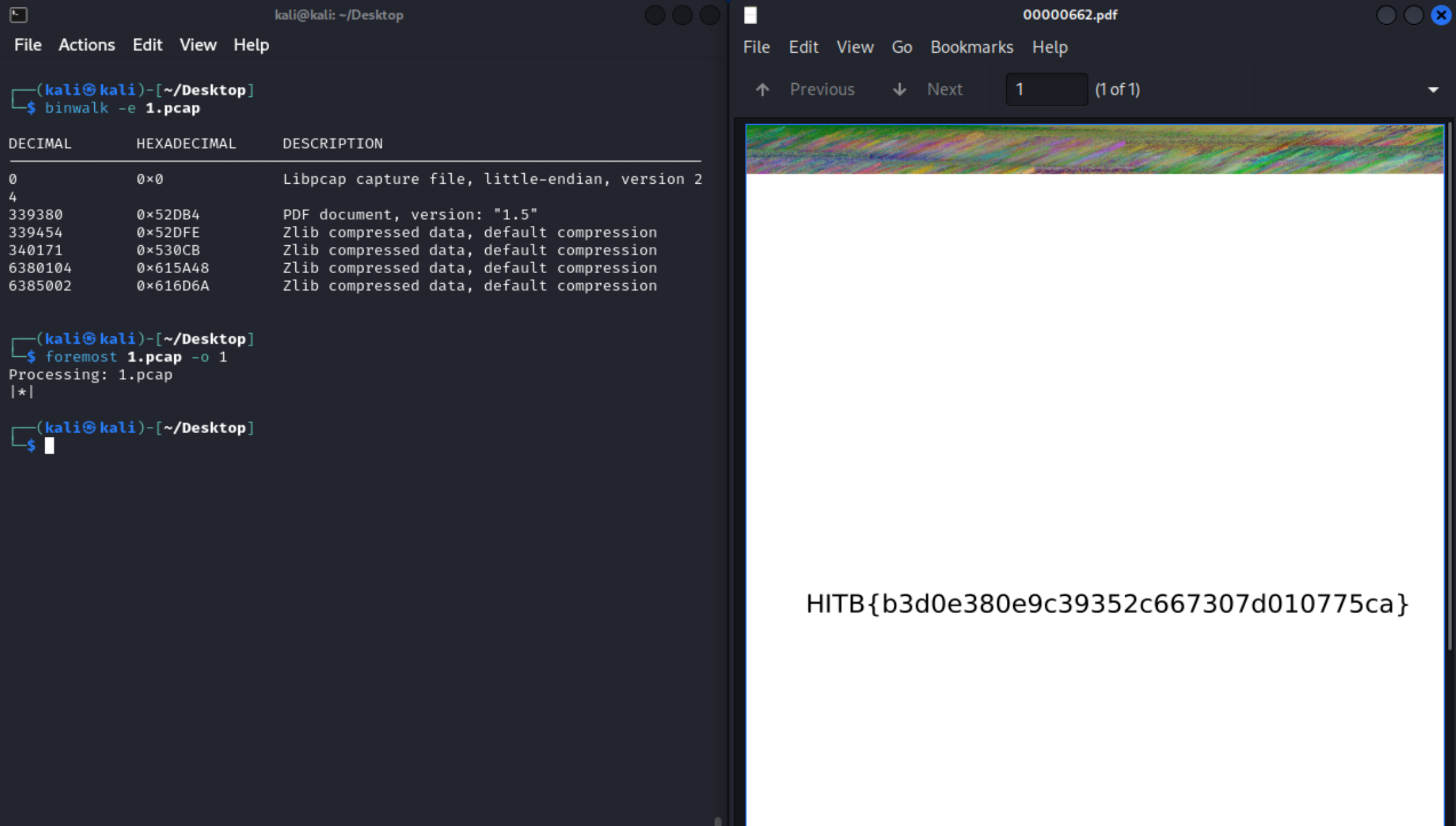

simple_transfer

解压附件得到一个pcap文件.

和心仪的公司一样, 先strings查一下字符串, 没查出来.

打开wireshark分析流量, 发现全是TCP协议.

实在不想(其实是不会)分析这堆流量包, 既然查不到明文, 且结合题目名, 这些流量里很可能藏有文件.

直接foremost分离. (binwalk也行, 但binwalk似乎会把PDF文件再往下拆分, 这里用foremost更优.)

Flag: HITB{b3d0e380e9c39352c667307d010775ca}

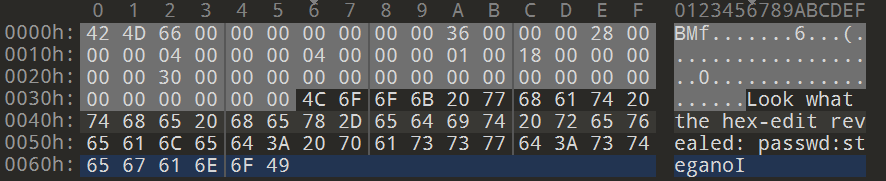

Training-Stegano-1

附件是一张只有102B的bmp图片, 4x4像素.

用010 Editor看看.

密码是steganoI. 这个是什么的密码?

印象中没见过bmp的文件嵌入, 且这个文件大小不可能是密文或者文件嵌入, 试着直接提交steganoI, 显示正确.

Flag: steganoI

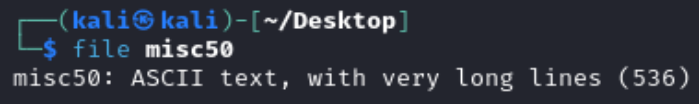

can_has_stdio?

解压附件得到文件misc50.

没有后缀, 用file命令确定文件类型:

既然是个文本, 那就直接cat看看.

|

随便找个Brainfuck解释器, 复制粘贴即可拿到flag.

Flag: flag{esolangs_for_fun_and_profit}

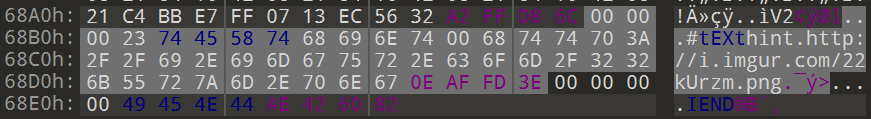

Erik-Baleog-and-Olaf (TODO)

解压附件得到文件stego100, 用file确定是PNG文件:

我先用010 Editor看看文件尾有没有藏东西:

http://i.imgur.com/22kUrzm.png |

访问这个URL, 来到这样一个网站:

emmm, 没看出这个hint到底是啥意思, 先把这个网页放一边, 用StegSolve看看.

在Green plane 1下, 可以看到中间有一个二维码:

但右下角未能完整显示, 扫不出来.

在Random colour map 1/2/3反复刷, 也还是扫不出来, 难崩.

- 标题: Adworld Misc Writeups

- 作者: Coast23

- 创建于 : 2025-01-11 15:47:26

- 更新于 : 2025-01-21 14:51:15

- 链接: https://coast23.github.io/2025/01/11/Adworld-Misc-writeups/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。